威胁分析与响应内置了预定义检测规则,可以深入检测分析收集到的安全告警日志,识别威胁攻击链路和时间线,并生成详细的安全事件。您可以按需创建自定义检测规则、开启或关闭预定义规则,确保生产的安全事件符合您的业务需求。

配置检测规则

检测规则是用于检测和分析云产品日志数据的策略,您可以通过指定日志范围、匹配字段、聚合字段等,定义威胁分析与响应自动检测和分析日志的逻辑,帮助您快速识别出业务系统的安全风险。威胁分析与响应提供预定义规则和自定义规则方式,您可以根据业务需求,开启或关闭预定义规则,以及自定义告警和事件检测规则。

开启或关闭预定义规则

云安全中心提供丰富的检测告警和事件的预定义规则,包括:进程异常行为、Web攻击成功、恶意域名请求、异常登录、异常网络流量、恶意网络请求、异常Web行为。您可以查看预定义规则的详情、开启或关闭预定义规则,不允许编辑和删除预定义规则。

在左侧导航栏,选择。

在检测规则页签,将规则类型的筛选条件置为预定义。

(可选)在目标预定义规则操作列单击详情,查看规则的基本信息和事件生成设置。

在目标预定义规则的启用状态列,单击开关图标,开启或关闭规则。

新增自定义规则

如果预定义规则不能满足所有业务需求,您可以参考以下步骤新增自定义规则。

在左侧导航栏,选择。

在检测规则页签,单击新增规则,然后在新增规则页面配置规则信息。

配置项

描述

基本信息

设置自定义规则的基本信息。

规则名称:输入自定义规则的名称。

规则描述:输入规则用途的描述,方便您了解规则。

威胁等级:在下拉列表中选择规则检测出的告警或事件的风险等级。关于风险等级的更多说明,请参见安全事件风险等级说明。

威胁类型:在下拉列表中选择规则定义的威胁类型。告警类型的说明,请参见安全告警类型列表。

规则逻辑设置

设置对安全告警的聚合规则。

日志范围:选择自定义规则生效的日志分类和日志类型。

根据接入的云产品类型,云安全中心会提供对应的日志类型供您选择。

匹配字段:选择告警或事件匹配的字段及字段值。云安全中心会根据您选择的日志范围提供可匹配的字段。

在一个字段组下支持配置多条字段,单击+ 新增字段可配置多个字段。多个字段之间以“与”关系生效。

单击+ 新增字段组可以配置多个字段组。多个字段组之间以“或”关系生效。

聚合字段:选择事件的聚合字段。

日志数量阈值:日志字段触发告警的阈值条件。

统计周期:设置告警聚合的时间周期。

云安全中心将根据聚合字段对统计周期内的日志类型进行聚合。

事件生成设置

设置该规则检测到的告警是否转化为事件。

选择是,该规则命中的告警才会被转化为事件。支持选择以下事件生成方式:

使用内置事件规则:该规则命中的告警会聚合到预定义事件(指由预定义规则生成的事件)中。

每个告警生成一个事件:每个告警均会生成一个事件。

所有由该规则生成的告警聚合为一个事件:该规则命中的告警自动聚合为一个事件。

选择该项时,您需要配置告警聚合为一个事件的执行周期,最多可设置24小时。

(可选)单击测试并选择测试方式,测试规则是否生效。

支持选择以下测试方式:

模拟数据:选择该测试方式需要您自行编写SQL语句测试命中数据,可参考模拟数据值的示例编写SQL语句。完成模拟数据值编写后,单击进行测试。

业务数据:选择该方式会将真实产生的业务数据用于规则测试。单击进行测试即可查看该规则展示的告警及事件数量折线图、告警及事件列表。

测试默认会运行7天。您也可以单击上线或结束测试提前结束测试。单击上线后该规则会立即生效;单击结束测试后,您需要单击

图标返回规则管理页面,云安全中心会创建该规则并且该规则为禁用状态。

图标返回规则管理页面,云安全中心会创建该规则并且该规则为禁用状态。如果您未执行测试操作,在新增规则页面,确认规则无误后,单击上线。

如无需立即上线规则,您可以单击保存为草稿保存规则内容。

创建自定义规则后,您可以在规则管理页面查看规则详情、测试、启用、禁用、编辑和删除规则。

管理数据集

如果您需要统一管控适用于某个场景的多个数据对象,例如IP黑白名单、核心资产列表、自定义威胁情报IOC等,您可以创建数据集(Dataset),在数据集中定义数据对象。数据集用于维护自定义数据列表的二维数据表,便于您在检测规则、自动响应规则中快速且多次引用。

新增数据集

在左侧导航栏,选择。

单击数据集页签,然后单击新增数据集,进入新增数据集面板。

在数据集区域单击下载文件模板,下载数据集文件模板到本地,填写文件模板并保存。

填写数据集文件模板时,请注意以下事项:

上传文件模板时,您需要指定数据集的主键,用于搜索和匹配日志数据。数据记录的主键字段不允许为空或重复。

如果您上传的数据集主键列字段存在重复值时,系统将自动删除重复字段。

上传的文件模板的大小不超过3 MB。

文件模板中的数据集记录不超过5000条。

文件模板中,任一数据集字段的长度不超过200 Byte。

返回新增数据集面板,填写数据集名称、描述,上传数据集文件模板,并指定数据集主键,然后单击下一步。

系统校验数据集字段的合法性,如果数据集字段填写有误,请根据页面提示修改。

在验证和创建页签,确认上传的数据集无误后,单击确认。

后续步骤

您可以在创建检测规则和新增响应编排的剧本时,直接引用新增的数据集。具体操作,请分别参见处置安全事件和步骤一:新增剧本。

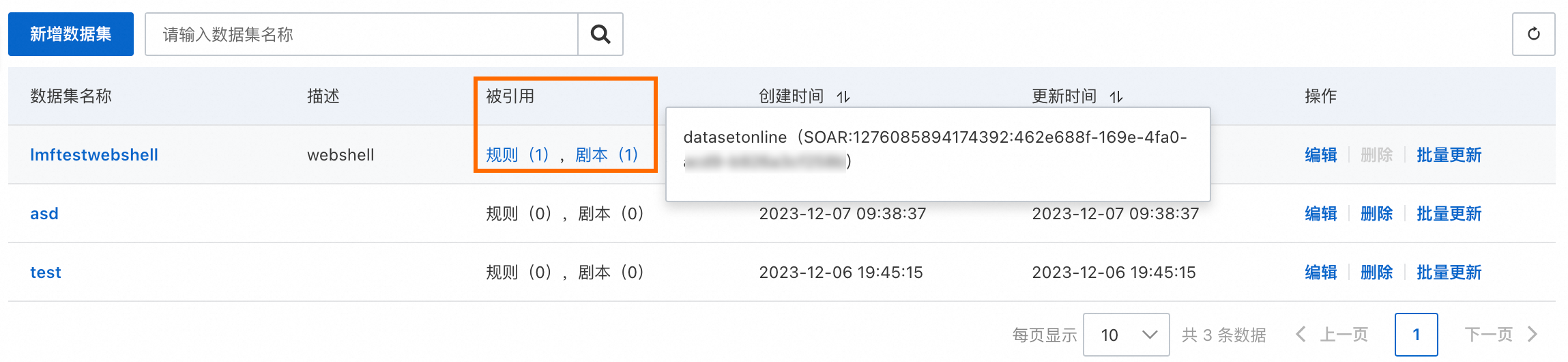

您可以在数据集列表的被引用列,查看数据集被规则和剧本引用的情况。

更多操作

如果您需要新增或删除数据集,您可以在数据集列表的操作列单击编辑。

如果您需要批量更新数据集列表,您可以重新编辑好数据集文件模板后,在数据集列表的操作列单击批量更新,重新上传文件模板。

如果您确认某个数据集不再使用,您可以在数据集列表的操作列单击删除,删除对应的数据集。

说明已被检测规则或剧本引用的数据集不允许删除。

自定义规则配置示例

以下提供了一些针对典型威胁场景的自定义规则配置示例,供您在创建自定义规则时参考和借鉴。

SQL注入攻击(联合注入)

攻击WAF的扫描器IP

Java进程执行可疑敏感命令

主机暴力破解

主机连接挖矿域名

HTTP访问请求突增

相关文档

- 本页导读 (1)